米国サイバー軍の組織・予算

戦略文書

National Security Strategy 2018

National Security Strategy 2018(NSS2018)は、2017年12月に発表されたトランプ政権における安全保障戦略である 1。サイバー空間が米国の経済や軍事において重要度が増したことをうけて、サイバー分野の記述がこれまでよりも増えている。NSS2018の主なサイバーに関する記述は、重要インフラ保護、サイバー犯罪、研究開発、軍事、外交、インターネットガバナンスである。重要インフラ保護は、米国の境界を守るという文脈で語られており、国家だけでなく非国家主体がサイバー空間におけるツールを利用し、経済安全保障面からも米国の脅威となっていることから、その重要性を指摘している。

軍事面に関しては、サイバー攻撃の帰属性(アトリビューション)解明能力と対応力向上、データやインフラの防護のためのツールや人材の開発、権限の統合を進めることを優先課題として挙げている。また、抑止戦略におけるサイバー分野の重要性に言及しており、核攻撃に頼ることなく経済や軍事力展開を阻害する能力となる可能性を指摘している。 NSS2018は、2015年2月の安全保障戦略と比較して、サイバー分野の経済面における影響の大きさが強く出ている内容となっている。また、「重大なサイバー空間上の悪意ある行動を行う外国政府、犯罪者等に対して、米国は迅速に大きな代償を払わせる。」という記述があり、サイバー空間での活動が米国の安全保障に対する挑戦とみなされることを明確にしている。

National Cyber Strategy, Whitehouse

National Cyber Strategyは2018年9月にホワイトハウスが発表した、トランプ政権におけるサイバー戦略である 2。この戦略ではサイバー分野の能力を国力として統合することを目指しており、4つの柱(pillars)を掲げている。

- 連邦政府ネットワークと重要インフラの保護とサイバー犯罪との戦いにより、米国民と国土を保護すること

- デジタルエコノミーの成長・国内イノベーション推進・サイバーセキュリティ人材の育成によるアメリカの繁栄の推進

- サイバー空間の平和と安定性の確保と受け入れがたい行動に対する抑止

- 開放性、相互運用性、信頼性、安全性のあるインターネットの推進によるアメリカの影響力拡大

サイバー空間における抑止について、この戦略文書では、特定の脅威について抑止戦略を構築し、敵対勢力に対して否定的抑止を実現することを強調している。また、中傷や誤情報の拡散といった情報戦に対して適切な国力の活用を掲げている。 さらに、このサイバー戦略の記述では、同盟国との連携によるサイバー攻撃への対処について言及している。具体的には、「サイバー空間上の許容できない行動に対する帰属の明確化と抑止:適切なタイミングで、米国はパートナーと共に悪意を持った攻撃者がとった米国とその利益に対する行動に責任を取らせる」とあり、帰属の明確化において他国との連携を明記した。

その後、米国は英国と連携して中国のサイバー攻撃に対して帰属の明確化を行った。2018年12月、米国は英国と共同で中国国家安全部関係者が、少なくとも12カ国のマネージドサービスプロバイダや、クラウドプロバイダを攻撃しているAPT10に関係していると指摘した 3 4。これによって、米国は攻撃の帰属性についての能力を示すとともに、国際連携も可能であることを中国に示したといえる。

National Defense Strategy 2018, Department of Defense

2018年に米国防総省が発表したNational Defense Strategy (NDS2018)は、新たな戦略環境下における国防総省の目標とアプローチを記載している 5。この中では、宇宙空間とサイバー空間をWarfighting Domainsとして考え、サイバー防衛、レジリエンス、サイバー空間における能力の軍事作戦能力へ統合に向けた投資を優先的に行うとしている。また、C4ISRの文脈では、敵対勢力の情報の獲得や攻撃の帰属明確化にも触れ、サイバー攻撃に対する否定的抑止を実現しようとしている。 連邦政府のシンクタンクUSIP (United States Institute of Peace) は、NDS2018について概ね評価するとしたものの、戦略を実現するために必要なリソースの考え方について、異なる見解を示している。特に、サイバー空間については、米国はこれまでサイバー空間上の敵対勢力との競合や抑止に成功しておらず、さらなる投資が必要と指摘している 6。また、サイバー・宇宙に関しては戦域(Theater)レベルでの研究が足りないことを指摘している。その要因は、複数の利害関係者の存在や、ロシアが絡む場合の核兵器へのエスカレーション等による問題の複雑性にあるとしている。

Cyber Strategy, Department of Defense

2018年に米国防省が発表したサイバー戦略の焦点は、サイバー空間における戦略的競争関係(Strategic Competition)で優位な立場を築こうとする点にある 7。このサイバー戦略は、国防総省が次のような点に注力することを掲げている。

- 競争環境下のサイバー空間における統合軍の確実な任務遂行を可能とすること

- 米国の軍事優位性強化を目的にサイバー空間で実施する作戦の実施を通じて統合軍を強化すること

- 重大なサイバーインシデントを引き起こす可能性を持った悪意のある活動から米国の重要インフラを防護すること

- 悪意を持ったサイバー空間における活動から国防総省の情報とシステムを守ること、これには国防総省管轄外のネットワーク上にある国防総省の情報も対象とする

- 国防総省はサイバー空間における連携を政府、産業界、他国と拡大する

そのアプローチは、より強力な戦力の構築、サイバー空間における競争と抑止、同盟や協力関係の拡大、国防省の再編、タレントの養成に分けられている。 サイバー空間における否定的抑止は、2008年のComprehensive National Cybersecurity Initiative以降継続して続いている考え方である。一方、「競争(Competition)」という言葉は敵対勢力との競争だけでなく、民間事業者との協業やオープンソースコミュニティなどとの連携という意味も包含しているようにみえる。この競争という考え方は2015年のサイバー戦略後も、RANDのLara Schmidtの議会証言でもみられ、サイバー分野に軍関係者以外の能力をいかに取り込むかが課題と指摘され、使い続けられている言葉の一つである 8。

Command Vision US Cybercom

US Cyber Command (CYBERCOM)のサイバー空間におけるロードマップであり、サイバー空間での優越性(Cyberspace Superiority)の維持、統合軍に対する戦略・戦術上の優位性確保、国家利益の保護と進展をビジョンとして掲げている 9。サイバー空間での優越性は、サイバー空間の支配の度合いとして定義しており、敵対勢力の干渉なしに安全で信頼性の高い作戦の実行をサイバー空間と陸、空、海、及び宇宙の能力によって可能とする状態としている。また、粘り強さによる優越性(Superiority through Persistence)というビジョンも示しており、サイバー空間で継続的に敵対勢力と対峙することで、サイバー空間の優位性を確保しようとする考え方が示されている。このビジョン達成の必須要件として五つの項目が挙げられている。 (1) 敵対勢力の能力を上回り、それを維持すること (2) 全ての領域での作戦を進める上でのサイバー空間上の優位性を作り出すこと (3) 作戦を支援し、戦略的な影響を与えられるような情報優位性を作り出すこと (4) 機動的な運用 (5) パートナーシップの拡大深化運用

Joint Publication 3-12 Cyberspace Operations

2018年6月8日に米統合参謀本部(Joint Chiefs of Staff)が発表したサイバー空間に関するドクトリンである 10。米軍が実施するサイバー空間における作戦や訓練について定めており、攻撃的作戦、防御的作戦、国防総省内での運用といった活動内容、その権限・役割・責任についても定めている。 この文書は2013年に発行された前の版からの改訂であり、CYBERCOMが統合軍に格上げされたことに伴い改訂され、サイバー空間における作戦の指揮命令、統合機能としての情報の在り方、作戦計画が追記された。また、Cyber Mission Forceの役割や構成が示されており、これまで整備が進められていたCyber National Mission Force、Cyber Protection Force、Cyber Combat Mission Forceの関係性が記載されている。

国家体制

米軍のサイバー空間における権限

国防総省のサイバー空間における能力は、合衆国法典(United States Code)や国防権限法(National Defense Authorization Act: NDAA)に基づいている。合衆国法典の第10編は、米軍に関する内容を規定しており、その中では四軍の組織、訓練、装備について規定している。

NDAAは毎年の国防予算の大枠を決める法律であり、サイバー分野に対する記述が多数ある。その中には攻撃的な能力の保持やCYBERCOMへの権限付与も含まれている。 2012年度のNDAAにおいて、武力紛争法や戦争権限法(50 U.S.C. §1541)等の下で国防総省がサイバー空間における攻撃的作戦を実施する能力を備えることが明記された 11。また、2016年のロシアによる大統領選挙への干渉等を背景として、2019年度のNDAAでは、これらの攻撃に備えるべくロシア、中国、北朝鮮、イランに対して、妨害(Disrupt)、撃退(Defeat)、打倒(Deter)するサイバー攻撃の権限を明記している 12。

2020年度のNDAAでは、サイバーのほか、人工知能、超音速兵器、5G、エネルギー指向兵器、量子、バイオに関する投資を強化することや6600万ドルのCYBERCOM向け能力開発予算等が盛り込まれている 13。一方で、拡大する権限に対する歯止めの動きもある。例えば、下院軍事委員会では国防総省がサイバー空間において実施した作戦を議会に報告させる仕組みなど、議会による管理強化が提案され、下院を通過している 14。

国防総省におけるサイバー関係予算

国防総省のサイバー関係予算は毎年増加している。2020年度予算において、サイバー関係の予算は、96億ドル(約1兆80億円)であり、国防総省予算の1.3%を占めている。2018年度から2020年度の直近の3年間では平均して12.8%の増加している。 2013年度以降の予算はメリーランド州フォートミードのCYBERCOMの統合作戦センター構築、機微情報を扱うネットワークの自動脆弱性検出ツールの開発、サイバー空間における能力開発を行うための訓練施設の建設などに充てられてきた。CYBERCOM単体での予算は2018年の予算要求において6億4700万ドルの要求であった。 2021年度の予算要求では、国防総省はサイバー分野に98億ドルを要求している。その内訳は、国防総省ネットワーク・システム・情報のリスク低減に向けたサイバーセキュリティ能力強化(54億ドル)、攻撃的・防御的作戦への投資(38億ドル)、研究開発(6億ドル)となっている 15。攻撃的・防御的作戦への投資には、CYBERCOMの運用(22億ドル)が含まれている。 2020年度の予算要求では、攻撃的・防衛的作戦の支援(37億ドル)、サイバーセキュリティへの投資を通じた国防総省のネットワークや情報に対するリスク低減(54億ドル)、クラウド環境の近代化(6,190万ドル)が挙げられていた。

表 1 国防総省のサイバー関係予算

| 会計年度 | サイバー関係予算 (10億ドル) |

国防総省予算 (10億ドル) |

国防総省予算に 占める割合(%) |

|---|---|---|---|

| 2013 | 578 | 3.9 | 0.67 |

| 2014 | 581 | 4.7 | 0.81 |

| 2015 | 560 | 5.1 | 0.91 |

| 2016 | 4.7 | 580 | 0.95 |

| 2017 | 6.7 | 606 | 1.11 |

| 2018 | 8.0 | 671 | 1.19 |

| 2019 | 8.6 | 685 | 1.26 |

| 2020 | 9.6 | 718 | 1.3 |

出所:国防総省 年度予算要求資料より筆者作成

注:国防総省予算は権限額(Budget Authority )の値を参照している。米国の予算には、支出額(Outlays)と権限額(Budget Authority )の二種類の数値が記載されている。支出額は同一会計年度以前に定められた支払い義務に基づいて予算年度内に支払う額、権限額は予算案成立後に単年度または多年度以上で支出できる額である。SIPRIミリタリーバランスなどでは予算額として権限額を参照することが多い。

軍の組織・能力

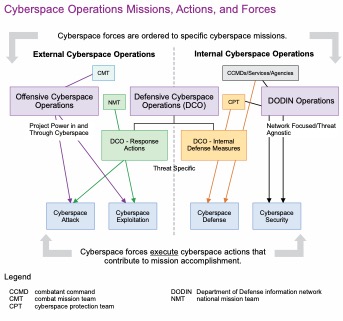

米国防総省は、世界でも屈指のサイバー空間における能力を保持している組織であると同時に、世界で最も攻撃を受ける組織でもある。そのため、国防総省はインターネット登場以前の1960年代からコンピュータシステムに対する脅威の研究を始めており、1972年にはコンピュータの制御機能及び技法に関する基本方針を示す指針とマニュアルを発表している。1998年12月にはCYBERCOMの前身となるJoint Task Force on Computer Network Defense(JTF-CND)を設立した。その後、JTF-CNDは宇宙軍の隷下に置かれていたが、多くの組織再編を経て2018年にCYBERCOMとして統合軍の一つとなった。 国防総省が実施するサイバー空間における作戦は、軍事、インテリジェンス、事務処理など幅広くある。そのため、他国のサイバー空間に対する攻撃的作戦のほか、国防総省の運用するネットワークであるDOD Information Network (DODIN) 保護等の情報システム運用を包含している。国防総省のサイバー空間における作戦は、情報の利用に焦点をあてた情報作戦(Information Operation)よりも広い範囲を念頭においており、統合参謀本部の文書では次のように命令の目的や意図によって分類分けをしている 10。

- 攻撃的作戦(Offensive Cyberspace Operation: OCO) サイバー空間、およびこれを通じた戦力投射を意図した作戦

- 防御的作戦(Defensive Cyberspace Operation: DCO) 国防総省および友好関係のある勢力のサイバー空間の防護。受動的防御(Passive Defense)や能動的防御(Active Defense)

- 国防総省内部の運用(DODIN Operation) 国防総省全体の通信ネットワークの設計、構築、設定、安全確保、運用、維持など

これらの分類は、作戦によっては複数の分類にまたがる場合もある。例えば、DODINの防護は防御的作戦と国防総省内部の運用、対外的作戦の場合は攻撃的作戦と防御的作戦にまたがっている。このような状況をふまえ、サイバー空間における行動を計画、承認、評価するためには、指揮官および隊員が目標の達成に必要な行動とその影響を理解する必要性を指摘している。また、海外のサイバー空間における作戦行動に関しては、攻撃的作戦と防御的作戦の性質が異なるため、別々の承認を必要としている。

図 1 CYBERCOMが実施する作戦

出所: Joint Chief Staff, JP 3-12 Cyberspace Operations

統合参謀本部の資料では、サイバー攻撃やインテリジェンス収集といった対外的な作戦とサイバー空間防衛とサイバーセキュリティといった対内的な作戦が分かれており、防衛的な作戦は両分野にまたがっていることがわかる(図 1)。これは、米軍がCYBERCOM設立以前からサイバー空間における防御が対内的な作戦では完結せず、効果的でないと考えているからである。

CYBERCOM

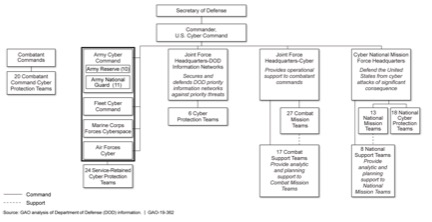

CYBERCOMは米軍の機能別統合軍の一つである。2009年6月23日にロバート・ゲーツ国防長官がCYBERCOMの設立を指示し、2010年5月21日に初期作戦能力(Initial Operational Capability)の整備が完了した 16。CYBERCOMは、設立の経緯から戦略軍の隷下に組織されていたが、2018年に統合軍のひとつに格上げされた。 CYBERCOM司令官はNSA長官、SIGINT、暗号、情報保全を担当するCentral Security Service長官を兼任する。2020年12月時点の司令官はポール・ミキ・ナカソネ陸軍大将である。 組織構成について、CYBERCOMは陸・海・空・海兵隊のサイバー部隊と133のCyber Mission Force (CMF)から構成される。四軍からは2nd Army(ARCY)、10th Fleet (FLTCY)、24th Air Force (AFCY)、MAR4CYがCYBERCOMを支援している(図 2)。CYBERCOMは1万2000名以上の要員を擁し、そのうち約6000名が軍および国防総省関係者であり、その予算は年間約7億ドルである 17。

図 2 CYBERCOMの組織図

出所:米国会計検査院

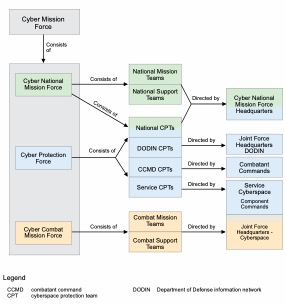

Cyber Mission Force

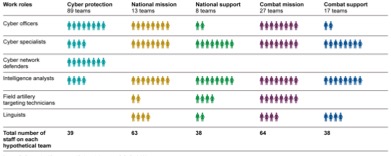

CMFは重要インフラを守るNational Mission Force、軍事作戦を支援するCombat Mission Force、国防総省のインフラ防衛を行うCyber Protection Force、分析や計画を支援するCyber Support teamから構成されている。さらにCMFは、Cyber National Mission Force Headquarters、Joint Force Headquarters、Combatant Command、四軍のサイバー司令部の下に133のチームを構成している。 2012年、国防総省はCYBERCOMを構成するCyber Mission Force (CMF) 設立を計画した。その後、2018年5月に国防総省はCMFが6,200人の隊員を擁し、完全運用能力(Full Operational Capability)に達したと宣言した 18。 CMF Teamsの任務は、作戦によっては複数の分類にまたがる場合もあることから、作戦実施の主体は複数のCMFから構成されることがわかる(図 4)。また、この組織関係と作戦関係図(図 1)から、対外的なサイバー空間における作戦をCyber Combat Mission ForceとCyber Protection ForceのService Cyber Protection Teamが担当していることが想定される。 米国会計検査院の報告書では、仮想的な構成としつつもCMFから構成される各チームに士官(Cyber Officers)、専門家(Cyber Specialists)、ネットワーク防護(Cyber Network Defenders)、インテリジェンス分析(Intelligence Analysts)、標的決定(Field Artillery Targeting Technicians)、通訳(Linguists)が配置されている 19。また、各チームの人員構成が掲載されており、ネットワーク防護や攻撃能力などの特性別にチームが編成されていることがわかる(図 3)。

図 3 Cyber Mission Force Teamsの人員構成の例

出所:米国会計検査院

図 4 Cyber Mission Forceの関係

出所: Joint Chief Staff, JP 3-12 Cyberspace Operations

-

Whitehouse, “National Security Strategy,” 18 December 2017. https://www.whitehouse.gov/wp-content/uploads/2017/12/NSS-Final-12-18-2017-0905.pdf. ↩

-

Whitehouse, “National Cyber Strategy of the United States of America,” September 2018. https://www.whitehouse.gov/wp-content/uploads/2018/09/National-Cyber-Strategy.pdf. ↩

-

U.S. Department of Justice, “Two Chinese Hackers Associated With the Ministry of State Security Charged with Global Computer Intrusion Campaigns Targeting Intellectual Property and Confidential Business Information,” 20 December 2018. https://www.justice.gov/opa/pr/two-chinese-hackers-associated-ministry-state-security-charged-global-computer-intrusion. ↩

-

National Cyber Security Center, “APT10 continuing to target UK organisations,” 20 December 2018. https://www.ncsc.gov.uk/news/apt10-continuing-target-uk-organisations. ↩

-

U.S. Department of Defense, “National Defense Strategy of the United States of America: Sharpening the American Military’s Competitive Edge,” 19 January 2018. https://dod.defense.gov/Portals/1/Documents/pubs/2018-National-Defense-Strategy-Summary.pdf. ↩

-

United States Institute of Peace, “National Defense Strategy Commission Releases Its Review of 2018 National Defense Strategy,” 13 November 2018. https://www.usip.org/press/2018/11/national-defense-strategy-commission-releases-its-review-2018-national-defense. ↩

-

U.S. Department of Defense, “Summary Department of Defense Cyber Strategy,” 18 September 2018. https://media.defense.gov/2018/Sep/18/2002041658/-1/-1/1/CYBER_STRATEGY_SUMMARY_FINAL.PDF. ↩

-

L. Schmidt, “The RAND Corporation Perspective on 2015 DoD Cyber Strategy2Before the Committee on Armed Services United States House of Representatives,” September 2015. https://www.rand.org/content/dam/rand/pubs/testimonies/CT400/CT439/RAND_CT439.pdf. ↩

-

U.S. Cyber Command, “Achieve and Maintain Cyberspace Superiority: Command Vision for US Cyber Command,” April 2018. https://www.cybercom.mil/Portals/56/Documents/USCYBERCOM%20Vision%20April%202018.pdf. ↩

-

Joint Chief Staff, “Joint Publication 3-12 Cyberspace Operations, 2018,” 8 June 2018. https://www.jcs.mil/Portals/36/Documents/Doctrine/pubs/jp3_12.pdf?ver=2018-07-16-134954-150. ↩ ↩2

-

U.S. Government Publishing Office, “National Defense Authorization Act for Fiscal Year 2012,” 31 December 2011. https://www.govinfo.gov/content/pkg/PLAW-112publ81/pdf/PLAW-112publ81.pdf. ↩

-

U.S. Government Publishing Office, “National Defense Authorization Act for Fiscal Year 2019,” 13 August 2018. https://www.congress.gov/115/plaws/publ232/PLAW-115publ232.pdf. ↩

-

Sanate Armed Service Committee, “FY 2020 National Defense Authorization Act,” 12 June 2019. https://www.armed-services.senate.gov/imo/media/doc/FY%202020%20NDAA%20Executive%20Summary.pdf. ↩

-

House Armed Service Committee, “Intelligence and Emerging Threats and Capabilities Subcommittee Mark Summary for H.R.2500 National Defense Authorization Act for Fiscal Year 2020,” 3 June 2019. https://armedservices.house.gov/2019/6/intelligence-and-emerging-threats-and-capabilities-subcommittee-mark-summary-for-h-r-2500-national-defense-authorization-act-for-fiscal-year-2020. ↩

-

U.S. Department of Defense, “Defense Budget Overview,” 13 May 2020. https://comptroller.defense.gov/Portals/45/Documents/defbudget/fy2021/fy2021_Budget_Request_Overview_Book.pdf. ↩

-

U.S. Cyber Command, “U.S. Cyber Command History,” https://www.cybercom.mil/About/History/. ↩

-

U.S. Cyber Command, “Executive Director, USCYBERCOM,” https://www.cybercom.mil/About/Leadership/Bio-Display/Article/1651709/executive-director-uscybercom/. ↩

-

U.S. Department of Defense, “Cyber Mission Force Achieves Full Operational Capability,” 17 May 2017. https://dod.defense.gov/News/Article/Article/1524747/cyber-mission-force-achieves-full-operational-capability/. ↩

-

U.S. Government Accountability Office, “DOD TRAINING U.S. Cyber Command and Services Should Take Actions to Maintain a Trained Cyber Mission Force, March 2019,,” 6 March 2019. https://www.gao.gov/assets/700/697268.pdf. ↩